De voordelen van MDT en WDS ten opzichte van het Golden Image

Bij het uitrollen van Windows naar diverse laptops binnen een bedrijf, vertrouwden we jarenlang op het zogenaamde ‘golden image’. Maar ik kan jullie nu vertellen dat dit achterhaald is. Een veel efficiëntere aanpak bereik je door gebruik te maken van MDT en WDS.

Het golden image is bedoeld om een uniform basisimage te creëren vanuit waar je werkt. Dit was bijvoorbeeld nuttig in de tijd van Windows 7. Toen installeerde je het besturingssysteem op een laptop, maar kreeg je na de installatie bij het openen van Windows Update nog honderd updates die óók geïnstalleerd moesten worden en was je dus nog twee uur bezig. Maakte je daarentegen een golden image van de Windows-Machine mét alle updates, dan was je vrij snel klaar.

Het golden image is echter ingehaald door de tijd. Tegenwoordig hebben we Windows 10, waarbij je na installatie eigenlijk maar één update voor je kiezen krijgt. Bovendien is de hardware veel sneller geworden, waardoor het niet zo lang meer duurt om een update te installeren. Die update hoeft dus niet meer per se in een image te zitten.

Dat betekent dus dat Windows 10 zelf tegenwoordig het golden image is.

MDT

Er zijn andere manieren om uniforme Windows-installatie snel uit te voeren. Dit kan bijvoorbeeld met MDT (Microsoft Deployment Toolkit) of WDS (Windows Deployment Services), beide producten van Microsoft zelf.

MDT en WDS zijn geen nieuwe technologieën; de voorganger van WDS is RIS, die met Windows 2000 werd meegeleverd. MDT gaat ook al zo’n tien jaar redelijk onopgemerkt mee.

MDT komt met diverse voordelen. Zo is het gratis, in tegenstelling tot zijn volwassen broer System Center Configuration Manager (SCCM). Daarnaast kun je hier zelf enige logica inbakken bij het aanmaken van een basis-sequence. Heb je bijvoorbeeld een desktop van een specifiek merk en een specifiek model, dan weet MDT dat er een bepaalde driver geïnstalleerd moet worden. Bij een desktop van een ander merk pakt hij dezelfde driver, maar dan degene voor dat merk.

Bovendien is het mogelijk om direct software mee te nemen bij de uitrol, zodat er bijvoorbeeld automatisch Office geïnstalleerd wordt.

En dat bespaart een hoop tijd. Ik heb installaties samengesteld waarmee er in tien minuten Windows 10 op laptops stond. En dat geldt ook voor grote hoeveelheden installaties tegelijkertijd. Door het aanzetten van multi-casting kun je honderden apparaten tegelijkertijd van een nieuwe software voorzien, in evenveel tijd als wanneer je dat voor eentje doet. WDS

WDS

Ook WDS is een oplossing van Microsoft, maar wel eentje met veel minder mogelijkheden dan MDT. WDS is een gratis methode om over het netwerk te booten en Windows te installeren. Daardoor is het niet langer nodig om installatiemedia bij de hand te houden om Windows te installeren. Daarnaast is WDS snel op te zetten.

MDT en WDS kunnen samenwerken. MDT kan WDS namelijk gebruiken als bron voor installatiemedia bij het uitrollen van de software.

Ander voordeel van MDT en WDS is dat je het documenteert door te bouwen. Je hebt namelijk geen handwerk meer bij het opbouwen van Windows. Je script alles, waardoor je direct kunt zien wat er gebeurt. Je kunt dus achterhalen wat er allemaal geïnstalleerd is.

Dit voordeel bewijst zich bij de relatief snelle opvolging van nieuwe Windows 10 builds. Het is niet meer nodig om een bestaand image te upgraden of handmatig het nieuwe image opnieuw op te bouwen. Wijs MDT/WDS naar de nieuwe installatiebestanden en Windows wordt met de nieuwe build uitgerold.

Golden image dood?

MDT en WDS komen dus met vele mogelijkheden, nu het golden image in de meeste gevallen niet langer vereist is bij de uitrol van Windows, en dan met name bij fysieke apparaten. Maar is het golden image dan helemaal achterhaald? Natuurlijk niet. Bij virtuele machines is het golden image nog altijd heer en meester, en ook bij diverse andere oplossingen blijft het een belangrijk concept.

Het golden image is bijvoorbeeld nog altijd handig als er op veel laptops software geïnstalleerd moet worden die daar veel tijd voor nodig hebben. Kost het uren om de software te installeren? Dan kun je het beter in het golden image plaatsen.

Daarnaast gebruik je een golden image bij bijvoorbeeld een Citrix Provisioning Server. In dat geval gebruik je een image die je naar verschillende servers dupliceert. Daarbij gebruik je echter wel een andere manier om hem te verspreiden dan bij Windows.

MDT, WDS en SCCM worden tegenwoordig zelfs met regelmaat in samenwerking met golden images gebruikt, namelijk om het golden image voor zowel fysieke als virtuele machines samen te stellen en te onderhouden.

Waarom PowerShell voor mij een uitkomst is bij het beheer van VM’s

Bij SBC Solutions gebruiken we graag PowerShell, dat voor diverse taken in te zetten is. Het is een ontzettend veelzijdige tool. Op het gebied van het beheer van virtuele machines (VM’s) bleek het bijvoorbeeld interessant te zijn op een manier waar ik nog niet eerder aan gedacht had.

Nog niet zo lang geleden had ik op een remote locatie een virtuele domeincontroller (DC) die problemen had. De DC probeerde nog wel verzoeken te authenticeren, echter slaagde dit niet. Hierdoor was het niet mogelijk om via een Active Directory (AD) account in te loggen op deze locatie, inclusief op de Hyper-V host. Ook de lokale accounts waren niet beschikbaar, waardoor de host niet toegankelijk was.

PowerShell bleek toen erg handig om dit op afstand alsnog voor elkaar te krijgen. PowerShell gebruikte namelijk een lokale DC bij PSRemoting voor de authenticatie, in plaats van de DC op de remote locatie. Hierdoor was het opeens wel mogelijk om te verbinden naar de Hyper-V host met een AD account en de virtuele machine te herstarten. Hierdoor heb ik kunnen voorkomen dat iemand naar de locatie moest en dat de machine hard herstart moest worden.

VM’s beheren

Natuurlijk is dit een voorbeeld dat (hopelijk) niet al te vaak voorkomt maar het was wel een moment dat ik erg blij was dat ik PowerShell gebruikte voor het beheren van virtuele machines. En dat ben ik vaker geweest.

PowerShell maakt het namelijk een stuk eenvoudiger om VM’s te beheren, doordat veel taken te automatiseren zijn. Daarbij is het ook mogelijk om eigenschappen van andere VM’s mee te nemen. Daarnaast kun je VM’s in batches aanmaken, wat veel minder interactie vereist.

En dan is het ook nog eens mogelijk om restricties te leggen op welke scripts er in een VM gebruikt mogen worden. Zo is het mogelijk om aan te geven dat alleen scripts die ontwikkeld zijn met de juiste rechten in een bepaalde omgeving uitgevoerd mogen worden. Dat is een handig stuk beveiliging, wat op deze manier eenvoudig in te zetten is.

Universeel

De voornaamste reden dat ik graag voor PowerShell kies ten opzichte van andere tools, is echter dat het universeel op Windows toepasbaar is. Op het moment dat jij dingen in PowerShell zet, werkt dat hetzelfde op bijvoorbeeld Windows Server 2012 (R2) als op 2016, 2019 of Windows 7 of 10. Er zitten geen verschillen in hoe dingen aangesproken worden.

Bovendien is het tegenwoordig ook mogelijk om zelfs vanaf Linux- en Apple-apparaten met PowerShell te werken. Dan kun je dus vanaf een Linux-machine een Azure-omgeving beheren, waar je vervolgens weer Linux-machines kunt hebben draaien. Daardoor is het echt een universeel platform voor beheerstaken, ook als je geen Windows wilt gebruiken.

Verslag Microsoft Ignite the Tour Amsterdam

De nieuwe oplossingen van Microsoft: waarom heeft niemand dit eerder bedacht?

Samen met mijn collega’s was ik dit jaar aanwezig op Microsoft Ignite The Tour 2019, gehouden op 20 en 21 maart in Amsterdam. Helaas was ik niet in staat om beide dagen aanwezig te zijn, waardoor ik de presentatie over de Windows Virtual Desktop op donderdag heb moeten missen. Mijn collega Bas van Kaam heeft hier eerder al uitgebreid over geschreven. Gelukkig was er op woensdag wel genoeg te zien en horen wat dat mij de oren deed spitsen.

Azure Sentinel

Eén van die onderwerpen is Azure Sentinel, de eerste SIEM-oplossing van Microsoft, inclusief een directe integratie met Azure. Met deze oplossing wordt machine deep learning ingezet om risico’s en bedreigingen op te sporen en te analyseren binnen je omgeving en te stoppen voor ze voor serieuze schade zorgen.

Door de schaalbaarheid van de Azure Cloud heeft Azure Sentinel, in ieder geval in theorie, altijd een enorme berg rekenkracht tot zijn beschikking (en dus voor de klant). Daarmee is het in één klap een serieuze speler op de markt en het is bovendien interessant dat de oplossing niet ophoudt bij Azure. Je kunt Azure Sentinel namelijk ook on-premises inzetten wat het nog aantrekkelijker maakt voor organisaties.

Azure Sentinel is op dit moment een jaar lang gratis te gebruiken voor klanten met een Azure-abonnement.

Azure File Sync

Minstens net zo interessant is Azure File Sync dat bestanden van je on-premises Windows file-server repliceert naar een Azure file share (zonder dat hiervoor een daadwerkelijke File Server ingericht hoeft te worden, in tegenstelling tot on-premises). Daardoor hoeft er niet langer gekozen te worden tussen de voordelen van de Cloud en de voordelen van de on-premises file-server maar kun je van beide gebruik maken. Natuurlijk is deze dienst volledig geïntegreerd in Azure, waardoor de ervaring vrij naadloos kan verlopen.

Deze dienst is echter ook te gebruiken als back-up- en disaster recovery-oplossing. Daarbij heeft het als voordeel dat het na een eerste volledige synchronisatie naar de Azure Cloud het alleen ‘hot files’ synchroniseert.

Staan er na de synchronisatie bestanden binnen jouw organisatie die niet of nauwelijks gebruikt worden, dan worden die in eerste instantie met rust gelaten. Alleen de bestanden die vaak gebruikt worden, worden ook gesynchroniseerd. Dat heeft als voordeel dat er minder dataverkeer plaatsvind, wat kosten kan besparen.

Wel heeft Azure File Sync één nadeel: er is nog geen Linux-ondersteuning. Voor organisaties echter die met Windows Sever file-servers werken (end at zijn er nogal wat, zeker in het MKB) is dit naar mijn mening zeker een oplossing die het overwegen waard is.

Azure Cloud Shell

Er zijn van die oplossingen waarbij je tijdens de aankondiging denkt: “Waarom heeft niemand dit eerder bedacht?” Azure Cloud shell is voor mijn zo’n oplossing. Met Cloud Shell kun je in een browser een command-sessie starten voor een Cloud omgeving waarin je onderhoud of beheer wil uitvoeren zonder dat je daar een aparte remote PowerShell-sessie voor hoeft op te zetten. Dat is wat mij betreft gewoon fantastisch.

Verder is het mogelijk om met meerdere programmeertalen te werken, dus niet alleen met PowerShell. Je kunt ook met onder meer Bash, .NET en Python aan de gang waardoor je meerdere platformen kunt bedienen

Bij het eerste gebruik vraagt Azure Cloud Shell bovendien om een file share aan te maken in Azure Files - of om een bestaande te koppelen - om je data te behouden in meerdere sessies. Azure Cloud Shell koppelt die file share dan weer automatisch bij volgende sessies. Dit is bijvoorbeeld handig als je van bestanden gebruik maakt die je nodig hebt om commando’s uit te voeren. Die kun je bij iedere sessie er direct weer bij pakken, zonder dat je weer opnieuw verbinding moet maken.

Cloud Shell lijkt daarmee de volgende stap te zijn in het volwassen worden van het managen van Clouddiensten via de command line.

Secure Score

Tot slot viel Secure Score mij op tijdens die woensdag in maart. Deze dienst is niet nieuw maar naar mijn mening misschien wel nog wat onderbelicht. Secure Score biedt de Office 365-beheerder een hele makkelijke manier om de beveiliging (score) van je organisatie te visualiseren.

Op basis van de berekende score geeft het ook een aantal suggesties om die score te verhogen, denk hierbij bijvoorbeeld aan een indicatie of Multi-Factor Authentication voor (privileged) accounts is aangezet. Hoe hoger de score, hoe beter je beveiliging is. Grafisch wordt duidelijk weergegeven wat je moet doen om een bepaalde baseline van beveiliging te creëren en te behouden. Op die manier krijg je heel eenvoudig veel, en snel inzicht.

Op de roadmap voor Secure Score staan voor de (nabije) toekomst integratie met Windows Defender ATP’s Threat and Vulnerability Management en een verder verbeterde layout die het voor zowel beheerders als security professionals makkelijker maakt hun Azure Cloud omgeving goed beveiligd te houden.

Op naar de volgende Ignite!

Office 365 Network Performance Assessment

Waarom is mijn Office 365 zo traag?

Helaas kan ik er niet vanuit gaan dat jij deze vraag niet met regelmaat hebt ontvangen.

Begin januari heeft Microsoft een portaal aangeboden waarop je, je snelheid kunt analyseren en vergelijken met je eigen interne omgeving.

Hier vind je de portaal -> https://o365networkonboarding.azurewebsites.net/

Deze tool is in eerste instantie bedoeld om de dichtstbijzijnde “Service Front Door” voor Office 365 te vinden. Dit helpt je inzichtelijk te krijgen hoe het netwerk verkeer vanuit je organisatie of werklocatie richting Office 365 gaat.

Service Front Doors

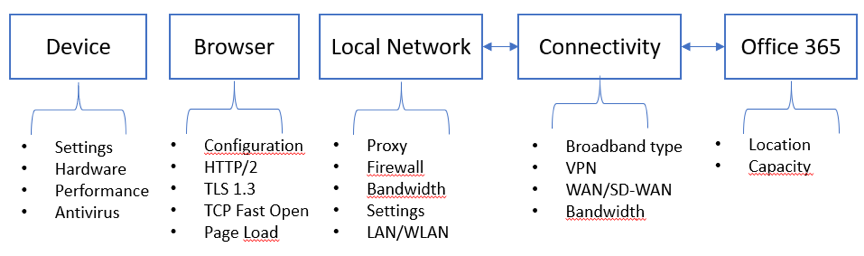

Service Front Doors zijn zogenaamde points-of-presence waar verkeer bestemt voor Office 365 binnenkomt bij Microsoft. Bij het instellen van Office 365 voor een organisatie zijn er veel factoren die van invloed kunnen zijn voor wat betreft het optimaliseren van het (netwerk) verkeer. Gezien de grote hoeveelheid aan componenten binnen een modern bedrijfsnetwerk, verdient dit de aandacht.

Verstoringen op het netwerk kunnen uiteindelijk leiden tot een negatieve gebruikers ervaring.

Een aantal tips

- Stabiele internet browser: Niet iedere browser is geschikt voor Office 365. Natuurlijk zullen de portalen werken, maar ga je voor de meest stabiele en positieve ervaring kijk dan op -> https://support.office.com/en-us/article/which-browsers-work-with-office-online-ad1303e0-a318-47aa-b409-d3a5eb44e452

- Bureau keuze: Flex werken komt overal voor, maar je keuze in je bureau locatie kan invloed hebben op het gebruik van Office 365. Is bijvoorbeeld je Wifi dekking niet optimaal dan ga je dat zeker merken in je Office 365 gebruik. Zeker als je veel audio en/of video vergaderingen hebt.

- Het gebruik van Proxy oplossingen: Microsoft adviseert om geen proxy oplossingen in het netwerk op te nemen. Als deze toch worden gebruikt dan is het advies om het verkeer naar de Microsoft “Service Front Doors” transparant door te laten.

- Gebruik van een “Veilig” VPN: Het gebruik van een VPN oplossing kan je Office 365 gebruik negatief beïnvloeden. Indien je als organisatie een veilige VPN oplossing aanbied, maak dan de overweging om het verkeer richting Microsoft via het lokale internet te sturen en niet over, of door de VPN tunnel.

Mocht je naar aanleiding van het bovenstaande vragen en/of opmerkingen hebben, laat het mij of een van mijn collega’s weten. We wisselen graag eens van gedachte met je. Onder het genot van een kopje koffie, of een glas bier, ons maakt het niet uit!

Waarom applicatie packaging voor iedereen een uitkomst kan zijn

Waarom applicatie packaging voor iedereen een uitkomst kan zijn

Binnen een organisatie worden vaak diverse applicaties en andere software gebruikt om de dagelijkse werkzaamheden mogelijk te maken. Het kan interessant zijn om de wijzigingen en updates aan die applicaties te automatiseren.

Met applicatie packaging wordt de installer van een bestaande applicatie aangepast of geconverteerd om hem geschikt te maken om software te distribueren. De software wordt vervolgens automatisch en volgens de eisen van de organisatie geïnstalleerd op een apparaat. Tussenkomst van een gebruiker of beheerder is dan niet langer vereist.

Verwarring voorkomen

Dit kan onder meer handig zijn als er veel updates uitgerold moeten worden of als er veel applicaties zijn die het bedrijf moeten automatiseren. Updates kunnen immers snel geïnstalleerd worden op één computer, maar dat moet vaak op drieduizend andere werkplekken ook gebeuren.

Je ziet dat er dan verwarring optreedt, omdat niemand nog weet wie wat gedaan heeft en waarom. Door goed te documenteren en applicatie packaging in te zetten, kan dat voorkomen worden.

Ik heb zelf de meeste ervaring met Microsoft App-V voor applicatie packaging. App-V heeft onder meer als voordeel dat het je systeem niet vervuild omdat er niets lokaal geïnstalleerd wordt. Daarnaast is het mogelijk om meerdere versies van een applicatie naast elkaar te draaien, zonder dat zij elkaar zien waardoor legacy applicaties langer mee kunnen en geen risico kunnen vormen voor het systeem.

Proces

Applicatie packaging gaat in vier stappen. Bij een eerste intake inventariseren we wat de applicatie nodig heeft om te kunnen werken op de gewenste omgeving. Daarbij wordt bijvoorbeeld gekeken naar de hardware- en netwerkeisen.

Pas na die intake gaan we de applicatie daadwerkelijk ‘packagen’. Natuurlijk testen we het resultaat ook, wat we met een functioneel beheerder of key user doen. Zijn er fouten, dan gaan we een stap terug en bekijken we het package opnieuw.

Bij een akkoord maken we de applicatie gereed voor productie. Dit betekent dat de documentatie en het beheer van de applicatie wordt overgedragen naar het lokale beheerteam. Dat team kan vervolgens gebruikmaken van de automatisering van de applicatie en via diverse tools bijhouden welke versies waar geïnstalleerd zijn.

Tip

Binnen de meeste executables (.exe) zit een MSI als men weet waar ze moeten zoeken. Dit zal het automatiseren van de applicaties een stap sneller maken.

Opvallend! De Microsoft Windows Virtual Desktop

Misschien is het je ontgaan maar (zeer) binnenkort lanceert Microsoft haar Windows Virtual Desktop (WVD) dienst. Hoewel nog niet precies duidelijk is wanneer, naar verwachting gedurende Q1 2019, is er ondertussen al veel over gezegd en geschreven. In dit blog zet ik kort uiteen hoe de WVD propositie is opgebouwd, om in de komende weken meer aandacht te besteden aan de praktische toepasbaarheid.

Office 365 – niet alles is goud wat er blinkt

In een eerder gepubliceerde blog genaamd ‘Moderne technologieën brengen moderne uitdagingen met zich mee’ (je vindt hem hier) benoemde ik vluchtig hoe het gebruik van Office 365 (met name Exchange) op niet persistente (non-persistent) systemen verschillende uitdagingen met zich mee brengt. In deze blog leg ik je uit waar je o.a. rekening mee moet houden.

Spectre en Meltdown – minimaliseer de impact

Als we het over Meltdown en Spectre hebben, dan is het niet zo zeer de vraag of je bent getroffen – want dat ben je vrijwel zeker. De vraag die je, jezelf zou moeten stellen is: wat moet ik (nu) doen en wat is de impact op mijn bestaande server en desktop omgeving. Ongeacht of het een virtuele (cloud) of fysieke omgeving betreft en of deze gebruik maakt van Citrix, VMware, Microsoft, of een andere aanbieder.

Tech-Sessie Carbonite bij SBC Solutions

Na een lange en warme zomer was het donderdag 13 september weer tijd om van start te gaan met de SBC tech-sessies. Voor de eerste tech-sessie na de zomer was Carbonite, in de persoon van Martin Pesa, te gast om te vertellen over de producten die Carbonite in haar portfolio heeft.

Carbonite begon in 2005 als antwoord op de vraag: "Waarom kan er geen gemakkelijke en betaalbare manier zijn om online een back-up van bestanden te maken?" Carbonite is opgericht als een bedrijf dat voornamelijk thuis- en kleinzakelijke gebruikers bedient en beschermt nu gegevens voor meer dan 1,5 miljoen klanten en organisaties.

Begin 2016 nam Carbonite EVault over en deze overname breidde het gegevensbeschermingsportfolio van Carbonite uit met hybride back-up- en noodhersteldiensten voor grotere bedrijven.

Een jaar later breidde Carbonite zich uit naar oplossingen van op enterprise-gebied met de overname van Double-Take Software en het toevoegen van hun portfolio aan de services voor High Availability en datamigratie.

Carbonite Server

De avond begon met een korte presentatie door Martin Pesa over Carbonite en de verschillende oplossingen die aanbieden op het gebied van backup en High Availability.

Ransomware. Menselijke fouten. Hardware storingen. De lijst van bedreigingen voor bedrijfsgegevens en -systemen is eindeloos.

Carbonite Server is een backup oplossing voor fysieke, virtuele en legacy-systemen en Martin Pesa heeft met veel enthousiasme en een goede dosis humor de punten laten zien waarin Carbonite Server zich onderscheidt van andere oplossingen in de markt.

Met name de mogelijkheid om backups in de cloud te bewaren en hiermee het risico op dataverlies enorm te verminderen sprong daarbij in het oog.

Carbonite Move

Iedereen die bekend is met virtualisatie, is bekend met het begrip High Availability.

Echter zal dit voor de meesten ook voorbehouden zijn voor een virtuele omgeving, welke hypervisor je hiervoor ook kiest.

Carbonite Move is wat betreft de uitzondering op de regel.

Fysieke systemen, die vaak kritiek zijn binnen een organisatie, worden vaak buiten een rampenplan gehouden. Om ervoor te zorgen dat deze servers worden beschermd en beschikbaar blijven, kan Carbonite Move zowel Windows- als Linux-servers repliceren naar elke doelomgeving wenselijk: fysiek, virtueel of cloud.

In geval van een storing is het mogelijk om in enkele minuten of seconden handmatig of automatisch een failover naar de secundaire server te starten waarbij het herstelpunt actueel kan zijn of juist het systeem wordt teruggezet naar een eerder punt vóórdat er een storing of infectie optrad. Al met al geen nieuwe technologie maar wel onderscheidend in de oplossing die Carbonite hiermee biedt.

Het was wederom een leuke en leerzame avond, mede gezien de reacties van de SBC collega’s.

Meer weten over Carbonite en de verschillende oplossingen die zij bieden?

https://www.carbonite.com/products/carbonite-products/

Windows Defender wordt volwassen met Advanced Threat Protection

Virusscanners; sinds jaar en dag een noodzakelijk kwaad en waarschijnlijk het eerste stukje software wat iedereen, zowel zakelijk als privé, op zijn/haar laptop installeert.

McAfee EPO is een oplossing die in de zakelijke markt vaak wordt toegepast maar is op z'n zachtst gezegd roemrucht te noemen, niet in de laatste plaats door de (negatieve) opmerkingen van oprichter John McAfee over dit softwarepakket. Het voordeel aan McAfee EPO in ieder geval de mogelijkheid om de endpoint protection centraal te beheren.

Microsoft begeeft sinds Windows XP zich op het antivirus/malware toneel en in de jaren heeft Microsoft haar Windows Defender flink verbeterd, waardoor het nu een interessante virusscanner is voor persoonlijk en zakelijk gebruik.

Windows Defender Advanced Threat Protection

Waar eerst het beheer van Windows Defender lastig was is dit met de introductie van Windows Defender Advanced Threat Protection, af te nemen als een SAAS cloud dienst, ook sterk verbeterd. Zoals bij alle cloud-diensten hoeft er niets geïnstalleerd of geconfigureerd te worden en er hoeft geen infrastructuur voor te worden aangeschaft. Je neemt het dus af als een service wat zeer veel voordelen met zich meebrengt.

Attack Surface Reduction

Een van de dingen die de verbeterde Windows Defender zo interessant maakt is Attack Surface Reduction. Op zich geen nieuwe techniek maar verder uitgewerkt door Microsoft. Hiermee wordt het oppervlak wat aangevallen kan worden beperkt en wordt de kans kleiner dat apparaten in je netwerk geïnfecteerd worden met malware.

De functie kun je bovendien instellen met group policies, wat het voor een beheerder wel zo eenvoudig maakt. Zo kun je ervoor kiezen om macro’s automatisch uit te schakelen voor een gebruiker of een aantal gebruikers. En voor andere afdelingen - die met macro’s moeten werken - kun je ze laten monitoren, mocht er malware via binnenkomen.

Ook interessant is de toevoeging van technieken uit de voormalige Enhanced Mitigation Toolkit aan Windows Defender. Hiermee wordt direct zichtbaar of een website, waar je gevoelige informatie moet opgeven, betrouwbaar is. Malafide websites worden zo direct afgevangen.

Ransomware

Ransomware is ook een steeds groter probleem aan het worden en ook daar springt Windows Defender goed op in. Dit doen ze met Controlled folder access.

Met deze functie kun je de documenten in je netwerk beschermen. Het programma kijkt daarbij steeds of iemand probeert een update uit te voeren voor deze map. In veel gevallen ben je dat zelf, bijvoorbeeld door een bestand aan te maken, wat de software ook toestaat.

In het geval van ransomware, waarbij je bestanden en soms je hele computer vergrendeld wordt, ziet Windows Defender dat ook. Daardoor is de kans kleiner dat je het slachtoffer wordt van ransomware. Hiermee maakt Microsoft gebruik van de kracht van Windows zelf wat per definitie een voorsprong op de concurrentie met zich meebrengt.